Votre service informatique peut bloquer l'accès à certains sites Web ou fonctionnalités Web. Pour activer ExpertConnect et ses fonctionnalités, veuillez partager cet article avec votre service informatique et demandez-lui de débloquer les domaines et ports suivants.

Configuration du domaine

Ajoutez les domaines de destination suivants et les ports correspondants à la liste blanche de votre pare-feu :

*.expertconnect.deere.com

*.expertconnect.support

TCP port 443

UDP port 443

La communication sur les domaines répertoriés ci-dessus s'effectue en toute sécurité à l'aide du port HTTPS 443. Assurez-vous que le trafic est autorisé à la fois entrant et sortant.

Configuration du hub vocal

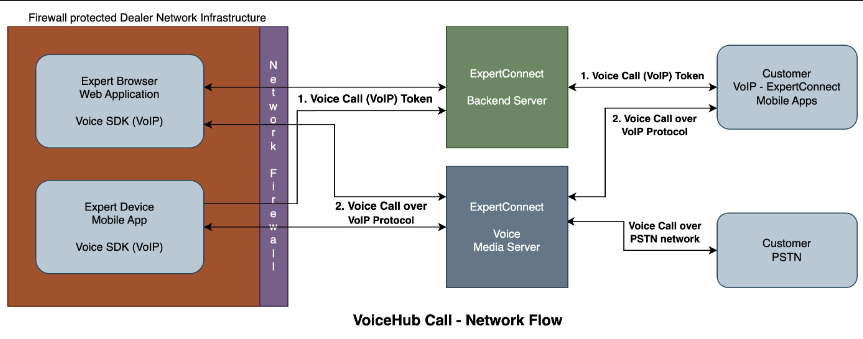

La fonctionnalité VoiceHub d' ExpertConnect offre des fonctionnalités VoIP pour la communication en temps réel.

Serveurs multimédias

Le serveur Secure Media (ICE/STUN/SRTP) utilisant la configuration réseau suivante :

- Protocole : UDP

- Plages IP de destination : 168.86.128.0/18

- Plage de ports de destination : 10 000 à 60 000

L'IP source peut être N'IMPORTE QUEL et le port source peut être N'IMPORTE QUEL. Le port source sera sélectionné dans la plage de ports éphémères . Sur la plupart des machines, il s'agit d'une plage de ports de 1 024 à 65 535.

Veuillez noter que les ports doivent être ouverts pour le trafic entrant et sortant .

Voici une représentation visuelle du flux de connectivité :

Pourquoi tant de ports ?

En raison de la nature de la communication en temps réel sur le Web (WebRTC), une gamme d'adresses, de ports et de protocoles de transport est nécessaire.

Configuration vidéo (WebRTC)

L'appel vidéo est effectué via le protocole WebRTC et le domaine et les ports suivants doivent être ajoutés à la liste blanche pour la communication bidirectionnelle.

.agora.io

.edge.agora.io

.sd-rtn.com

.edge.sd-rtn.com

web-1.ap.sd-rtn.com

web-2.ap.sd-rtn.com

ap-web-1.agora.io

ap-web-2.agora.io

webcollector-rtm.agora.io

logservice-rtm.agora.io

rtm.statscollector.sd-rtn.com

rtm.logservice.sd-rtn.com

| Taper | Protocole | Ports de destination |

| Vidéo Web | TCP |

80 ; 443 ; 3433 ; 4 700 - 5 000 ; 5668 ; 5669 ; 6080 ; 6443 ; 8667 ; 9667 ; 30011 - 30013 (pour convertisseur RTMP) |

| Vidéo Web | UDP | 3478 ; 4700 - 5000 |

| Web de signalisation | TCP | 443 ; 6443 ; 9591 ; 9593 ; 9601 |

| Signalisation native | TCP | 8443 ; 9130 ; 9131 ; 9136 ; 9137 ; 9140, 9141 |

| Signalisation native | UDP | 1080 ; 8 000 ; 8130 ; 8443 ; 9120 ; 9121 ; 9700 ; 25000 |

Configuration de la messagerie

Les concessionnaires dotés de filtres SPAM bloquant les e-mails de vérification d' ExpertConnect peuvent ajouter notre adresse IP à la liste blanche.

Adresse IP : 149.72.202.18

Masque de sous-réseau : 255.255.255.255

Tester votre réseau

Nous disposons d'un outil de diagnostic pour tester votre appareil et la configuration réseau.

Veuillez visiter : https://diagnostics.expertconnect.deere.com pour tester votre appareil.

FAQ sur la sécurité

Q : Est-ce que cela est entrant ou sortant, ou est-ce que cela affecte le trafic dans les deux sens ?

R : Ces configurations de réseau et de pare-feu affectent le trafic d'appels vocaux entrants et sortants (VoiceHub).

Q : N'est-ce pas un risque pour notre sécurité d'avoir autant d'adresses IP/ports ouverts ?

R : La liste des adresses IP/ports autorisés constitue un risque pour la sécurité. Si un attaquant peut s'emparer d'une adresse IP ou d'un port d'une plage donnée, il peut en prendre d'autres, de sorte que la menace n'augmente pas avec le nombre d'adresses IP ou de ports ouverts.

La plage IP dans la section respective appartient à notre fournisseur de fournisseur de communication (appelé CPV) et est enregistrée auprès d'ARIN. Il ne s'agit pas d'une plage IP éphémère qui risque d'être recyclée par nos fournisseurs de cloud et pourrait potentiellement être utilisée par une autre organisation à l'avenir. Dans cet esprit, la position de notre CPV est qu'il s'agit d'une amélioration de la sécurité par rapport au paradigme précédent. malgré la ou les gammes plus larges.

Q : La taille de la liste verte est un sujet de préoccupation, car elle donne à l'attaquant plus de surface à attacher et ne fournit pas la couverture de sécurité dont nous avons besoin.

R : Chaque session multimédia RTP est négociée par l'un des rares bords de signalisation CPV de confiance. Les adresses IP/ports font ici référence au bord du support CPV. Ainsi, vous devez autoriser l'envoi et la réception du trafic UDP à partir des plages d'adresses IP publiées. Cependant, vous n’avez pas besoin d’ouvrir d’adresses IP ou de ports supplémentaires de votre côté.

Q : Pourquoi les autres produits n'ont-ils pas des exigences aussi larges ?

R : Nous ne pouvons pas parler des processus de prise de décision d'autres produits/offres ou de leurs conceptions architecturales, mais nous en voyons d'autres avec des exigences globalement similaires. Par exemple : Telnyx a une seule plage IP non régionale /19, et Zoom Phone et Zoom Contact Center ont une plage de ports UDP de 20 000 à 64 000 pour référence.

Q : Nous souhaitons en savoir plus sur WebRTC.

R : WebRTC (Web Real-Time Communications) est un protocole avancé utilisé pour faciliter les capacités de communication en temps réel telles que l'échange de voix, de vidéo et de données directement dans les navigateurs Web. Cette technologie établit une connexion peer-to-peer entre les navigateurs qui, bien qu'efficace, introduit certaines failles de sécurité. WebRTC utilise principalement une gamme de ports UDP, ainsi que des ports TCP occasionnels, pour permettre cette connectivité.

Bien que la nécessité de plusieurs ports de pare-feu ouverts puisse initialement apparaître comme un problème de sécurité important, il est crucial de reconnaître que WebRTC est intrinsèquement conçu pour prendre en charge des communications sécurisées. Les risques de sécurité potentiels posés par ces ports ouverts peuvent être efficacement atténués grâce à une configuration stratégique du réseau et à l'adoption de protocoles de sécurité supplémentaires. Les pare-feu, par exemple, peuvent être méticuleusement configurés pour minimiser les vulnérabilités et bloquer le trafic injustifié. De plus, le déploiement de protections supplémentaires telles que les réseaux privés virtuels (VPN) peut offrir une couche de sécurité supplémentaire. En résumé, même si la mise en œuvre de WebRTC nécessite l'ouverture d'une large gamme de ports de pare-feu, les risques de sécurité potentiels sont gérables et peuvent être considérablement atténués grâce à une gestion judicieuse du réseau et à l'application de mesures de sécurité robustes.

ExpertConnect s'est intégré aux services CPV pour faciliter les appels vocaux/vidéo, en utilisant le protocole WebRTC/Signaling. Ce protocole avancé nécessite l'approbation préalable de certains domaines et ports au sein des réseaux à sécurité restreinte. Les domaines spécifiés sont cruciaux pour le lancement et l'exécution d'appels vocaux/vidéo via les plateformes Web et mobiles d' ExpertConnect .

Q : Qu'en est-il de la confidentialité des données pour la voix, la vidéo, l'échange de données et la sécurité ?

De plus, en tant que membre de Deere, ExpertConnect effectue régulièrement des évaluations de vulnérabilité et des audits de sécurité, et met en œuvre des protections contre les attaques. Ceci est complété par un processus défini pour signaler et atténuer tout problème de sécurité, garantissant une vigilance et une réactivité continues face aux menaces potentielles.

Services proxy

Divers services proxy peuvent être mis à disposition si ce qui précède ne fonctionne pas. Veuillez envoyer un e-mail à expertconnect@johndeere.com et inclure un membre de votre équipe informatique.

Vous avez toujours des problèmes ?

Si vous rencontrez toujours des problèmes, veuillez envoyer un e-mail à expertconnect@johndeere.com et inclure un membre de votre équipe informatique.