Twoja organizacja informatyczna może blokować dostęp do niektórych stron internetowych lub funkcjonalności sieciowych. Aby włączyć ExpertConnect i jego funkcje, udostępnij ten artykuł swojemu działowi IT i poproś o odblokowanie następujących domen i portów.

Konfiguracja domeny

Dodaj następujące domeny docelowe i odpowiadające im porty do białej listy zapory sieciowej:

*.expertconnect.deere.com

*.expertconnect.support

TCP port 443

UDP port 443

Komunikacja w wyżej wymienionych domenach odbywa się bezpiecznie przy użyciu portu HTTPS 443. Upewnij się, że ruch przychodzący i wychodzący jest dozwolony.

Konfiguracja VoiceHuba

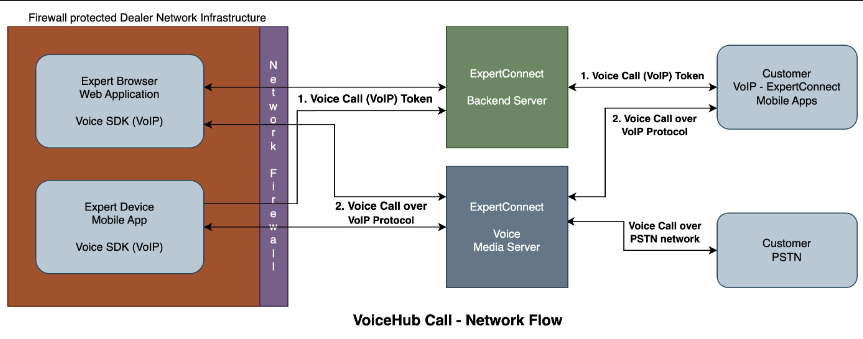

Funkcja VoiceHub w ExpertConnect zapewnia możliwości VoIP do komunikacji w czasie rzeczywistym.

Serwery multimediów

Serwer Secure Media (ICE/STUN/SRTP) korzystający z następującej konfiguracji sieci:

- Protokół: UDP

- Docelowe zakresy adresów IP: 168.86.128.0/18

- Zakres portów docelowych: 10000-60000

Źródłowy adres IP może być DOWOLNY, a port źródłowy może być DOWOLNY. Port źródłowy zostanie wybrany z zakresu portów tymczasowych , na większości komputerów jest to zakres portów od 1024 do 65535

Należy pamiętać, że porty muszą być otwarte zarówno dla ruchu przychodzącego, jak i wychodzącego .

Oto wizualna reprezentacja przepływu połączeń:

Dlaczego tak wiele portów?

Ze względu na charakter komunikacji internetowej w czasie rzeczywistym (WebRTC) potrzebny jest szereg adresów, portów i protokołów transportowych.

Konfiguracja wideo (WebRTC).

Rozmowa wideo jest realizowana za pośrednictwem protokołu WebRTC, a domena i porty muszą znajdować się na białej liście w celu zapewnienia komunikacji dwukierunkowej.

.agora.io

.edge.agora.io

.sd-rtn.com

.edge.sd-rtn.com

web-1.ap.sd-rtn.com

web-2.ap.sd-rtn.com

ap-web-1.agora.io

ap-web-2.agora.io

webcollector-rtm.agora.io

logservice-rtm.agora.io

rtm.statscollector.sd-rtn.com

rtm.logservice.sd-rtn.com

| Typ | Protokół | Porty docelowe |

| Sieć wideo | TCP |

80; 443; 3433; 4700 - 5000; 5668; 5669; 6080; 6443; 8667; 9667; 30011 - 30013 (dla konwertera RTMP) |

| Sieć wideo | UDP | 3478; 4700 - 5000 |

| Sieć sygnalizacyjna | TCP | 443; 6443; 9591; 9593; 9601 |

| Sygnalizacja natywna | TCP | 8443; 9130; 9131; 9136; 9137; 9140, 9141 |

| Sygnalizacja natywna | UDP | 1080; 8000; 8130; 8443; 9120; 9121; 9700; 25000 |

Konfiguracja poczty e-mail

Dealerzy posiadający filtry SPAM blokujące e-maile weryfikacyjne z ExpertConnect mogą umieścić nasz adres IP na białej liście.

Adres IP: 149.72.202.18

Maska podsieci: 255.255.255.255

Testowanie sieci

Dysponujemy narzędziem diagnostycznym umożliwiającym przetestowanie Twojego urządzenia i konfiguracji sieci.

Odwiedź stronę: https://diagnostics.expertconnect.deere.com , aby przetestować swoje urządzenie.

Często zadawane pytania dotyczące bezpieczeństwa

P: Czy jest to ruch przychodzący czy wychodzący, czy też wpływa na ruch w obie strony?

Odp.: Te konfiguracje sieci i zapory mają wpływ na ruch połączeń przychodzących i wychodzących Voice (VoiceHub).

P: Czy posiadanie tak wielu otwartych adresów IP/portów nie stanowi dla nas zagrożenia bezpieczeństwa?

O: Umieszczenie na liście dozwolonych adresów IP/portów stanowi zagrożenie bezpieczeństwa. Jeśli atakujący może przejąć jeden adres IP lub port z danego zakresu, może przejąć inne, więc zagrożenie nie wzrasta wraz z liczbą otwartych adresów IP lub portów.

Zakres adresów IP w odpowiedniej sekcji jest własnością naszego dostawcy dostawcy komunikacji (zwanego CPV) i jest zarejestrowany w ARIN. Nie jest to efemeryczny zakres adresów IP, który może zostać ponownie wykorzystany przez naszych dostawców usług w chmurze i który mógłby potencjalnie zostać wykorzystany przez inną organizację w przyszłości, mając to na uwadze, nasze stanowisko CPV jest takie, że stanowi to poprawę bezpieczeństwa w porównaniu z poprzednim paradygmatem, pomimo większego zakresu(ów).

P: Problemem jest rozmiar listy dozwolonych. Daje to atakującemu większą powierzchnię do dołączenia i nie zapewnia wymaganej przez nas ochrony.

Odp.: Każda sesja medialna RTP jest negocjowana przez jedną z kilku zaufanych krawędzi sygnalizacyjnych CPV. IP/porty odnoszą się tutaj do krawędzi mediów CPV. Dlatego należy zezwolić na wysyłanie i odbieranie ruchu UDP z opublikowanych zakresów adresów IP. Nie musisz jednak otwierać żadnych dodatkowych adresów IP ani portów po swojej stronie.

P: Dlaczego inne produkty nie mają tak szerokich wymagań?

O: Nie możemy wypowiadać się na temat procesów decyzyjnych dotyczących innych produktów/ofert ani ich projektów architektonicznych, ale widzimy inne, które mają zasadniczo podobne wymagania. Na przykład: Telnyx ma jeden nieregionalny zakres adresów IP /19, a Zoom Phone i Zoom Contact Center mają zakres portów UDP 20000–64000 w celach informacyjnych.

P: Chcielibyśmy dowiedzieć się więcej o WebRTC.

Odp.: WebRTC (Web Real-Time Communications) to zaawansowany protokół stosowany w celu ułatwienia komunikacji w czasie rzeczywistym, takiej jak głos, wideo i wymiana danych bezpośrednio w przeglądarkach internetowych. Technologia ta ustanawia połączenie peer-to-peer pomiędzy przeglądarkami, co, choć wydajne, wprowadza pewne luki w zabezpieczeniach. Aby umożliwić tę łączność, WebRTC wykorzystuje głównie szereg portów UDP, a także okazjonalnie porty TCP.

Chociaż konieczność posiadania wielu otwartych portów zapory może początkowo wydawać się poważnym problemem związanym z bezpieczeństwem, należy pamiętać, że WebRTC jest z natury zaprojektowany do obsługi bezpiecznej komunikacji. Potencjalne zagrożenia bezpieczeństwa stwarzane przez te otwarte porty można skutecznie złagodzić poprzez strategiczną konfigurację sieci i przyjęcie dodatkowych protokołów bezpieczeństwa. Na przykład zapory ogniowe można szczegółowo skonfigurować tak, aby minimalizować luki w zabezpieczeniach i blokować nieuzasadniony ruch. Co więcej, wdrożenie dodatkowych zabezpieczeń, takich jak wirtualne sieci prywatne (VPN), może zapewnić dodatkową warstwę bezpieczeństwa. Podsumowując, chociaż wdrożenie WebRTC wymaga otwarcia szerokiego zakresu portów zapory ogniowej, potencjalne zagrożenia bezpieczeństwa są możliwe do opanowania i można je znacznie złagodzić poprzez rozsądne zarządzanie siecią i zastosowanie solidnych środków bezpieczeństwa.

ExpertConnect zintegrował się z usługami CPV, aby ułatwić połączenia głosowe/wideo, wykorzystując protokół WebRTC/Signaling. Ten zaawansowany protokół wymaga wstępnego zatwierdzenia niektórych domen i portów w sieciach z ograniczeniami bezpieczeństwa. Określone domeny są kluczowe dla inicjowania i realizacji połączeń głosowych/wideo za pośrednictwem platform internetowych i mobilnych ExpertConnect .

P: A co z prywatnością danych w zakresie głosu, wideo, wymiany danych i bezpieczeństwa?

Dodatkowo w ramach Deere ExpertConnect regularnie przeprowadza oceny podatności i audyty bezpieczeństwa oraz wdraża zabezpieczenia przed atakami. Uzupełnieniem tego jest zdefiniowany proces raportowania i łagodzenia wszelkich problemów związanych z bezpieczeństwem, zapewniający ciągłą czujność i zdolność reagowania na potencjalne zagrożenia.

Usługi proxy

Jeśli powyższe nie działa, można udostępnić różne usługi proxy. Wyślij e-mail na adres expertconnect@johndeere.com i podaj członka swojego zespołu IT.

Nadal masz problemy?

Jeśli nadal masz problemy, wyślij e-mail na adres expertconnect@johndeere.com i podaj członka swojego zespołu IT.