Firewall und sichere Netzwerke

Ihre IT-Organisation blockiert möglicherweise den Zugriff auf bestimmte Websites oder Webfunktionen. Um ExpertConnect und seine Funktionen zu aktivieren, teilen Sie diesen Artikel bitte mit Ihrer IT-Abteilung und bitten Sie sie, die folgenden Domänen und Ports zu entsperren.

Domänenkonfiguration

Fügen Sie die folgenden Zieldomänen und die entsprechenden Ports zu Ihrer Firewall-Whitelist hinzu:

*.expertconnect.deere.com

*.expertconnect.support

TCP port 443

UDP port 443

Die Kommunikation auf den oben aufgeführten Domänen erfolgt sicher über den HTTPS-Port 443. Stellen Sie sicher, dass der Datenverkehr sowohl ein- als auch ausgehend zulässig ist.

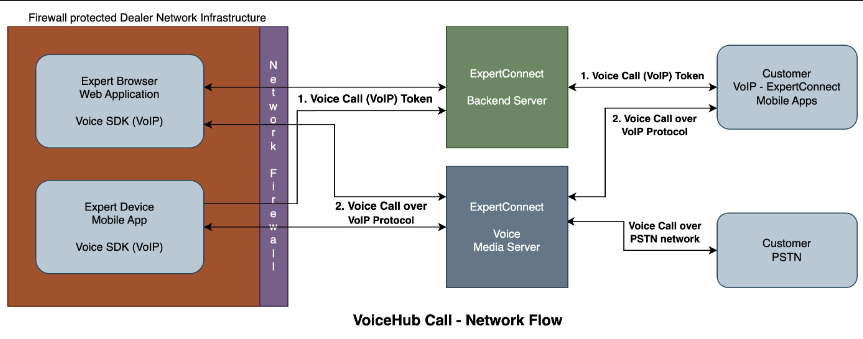

VoiceHub-Konfiguration

Die VoiceHub-Funktion in ExpertConnect bietet VoIP-Funktionen für Echtzeitkommunikation.

Medienserver

Der Secure Media (ICE/STUN/SRTP)-Server verwendet die folgende Netzwerkkonfiguration:

- Protokoll: UDP

- Ziel-IP-Bereiche: 168.86.128.0/18

- Zielportbereich: 10000-60000

Die Quell-IP kann beliebig sein und der Quellport kann beliebig sein. Der Quellport wird aus dem kurzlebigen Portbereich ausgewählt. Bei den meisten Computern liegt dieser Portbereich zwischen 1024 und 65535

Bitte beachten Sie, dass Ports sowohl für eingehenden als auch ausgehenden Datenverkehr geöffnet sein müssen .

Hier ist eine visuelle Darstellung des Konnektivitätsflusses:

Warum so viele Häfen?

Aufgrund der Natur der Echtzeitkommunikation im Web (WebRTC) ist eine Reihe von Adressen, Ports und Transportprotokollen erforderlich.

Videokonfiguration (WebRTC).

Videoanrufe werden über das WebRTC-Protokoll übertragen und die folgenden Domänen und Ports müssen für die bidirektionale Kommunikation auf die Whitelist gesetzt werden.

.agora.io

.edge.agora.io

.sd-rtn.com

.edge.sd-rtn.com

web-1.ap.sd-rtn.com

web-2.ap.sd-rtn.com

ap-web-1.agora.io

ap-web-2.agora.io

webcollector-rtm.agora.io

logservice-rtm.agora.io

rtm.statscollector.sd-rtn.com

rtm.logservice.sd-rtn.com

| Typ | Protokoll | Zielhäfen |

| Video-Web | TCP |

80; 443; 3433; 4700 - 5000; 5668; 5669; 6080; 6443; 8667; 9667; 30011 - 30013 (für RTMP-Konverter) |

| Video-Web | UDP | 3478; 4700 - 5000 |

| Signalisierungsnetz | TCP | 443; 6443; 9591; 9593; 9601 |

| Native Signalisierung | TCP | 8443; 9130; 9131; 9136; 9137; 9140, 9141 |

| Native Signalisierung | UDP | 1080; 8000; 8130; 8443; 9120; 9121; 9700; 25000 |

E-Mail-Konfiguration

Händler mit SPAM-Filtern, die Bestätigungs-E-Mails von ExpertConnect blockieren, können unsere IP auf die Whitelist setzen.

IP-Adresse: 149.72.202.18

Subnetzmaske: 255.255.255.255

Testen Sie Ihr Netzwerk

Wir verfügen über ein Diagnosetool zum Testen Ihrer Geräte- und Netzwerkkonfiguration.

Bitte besuchen Sie: https://diagnostics.expertconnect.deere.com , um Ihr Gerät zu testen.

Sicherheits-FAQs

F: Ist dies eingehend oder ausgehend, oder wirkt es sich auf den Datenverkehr in beide Richtungen aus?

A: Diese Netzwerk- und Firewall-Konfigurationen wirken sich auf den eingehenden und ausgehenden Sprachverkehr (VoiceHub) aus.

F: Ist es für uns nicht ein Sicherheitsrisiko, so viele IPs/Ports offen zu haben?

A: Es stellt ein Sicherheitsrisiko dar, alle zugelassenen IPs/Ports aufgelistet zu haben. Wenn ein Angreifer eine IP oder einen Port aus einem bestimmten Bereich übernehmen kann, kann er andere übernehmen, sodass die Bedrohung nicht mit der Anzahl der geöffneten IPs oder Ports zunimmt.

Der IP-Bereich im jeweiligen Abschnitt ist Eigentum unseres Kommunikationsanbieters (CPV genannt) und bei ARIN registriert. Hierbei handelt es sich nicht um einen kurzlebigen IP-Bereich, der Gefahr läuft, von unseren Cloud-Anbietern recycelt zu werden und möglicherweise in Zukunft von einer anderen Organisation verwendet werden könnte. Vor diesem Hintergrund ist unser CPV der Standpunkt, dass dies eine Sicherheitsverbesserung gegenüber dem vorherigen Paradigma darstellt. trotz der größeren Reichweite(n).

F: Die Größe der Zulassungsliste ist besorgniserregend. Dadurch erhält der Angreifer mehr Angriffsfläche und bietet nicht den erforderlichen Sicherheitsschutz.

A: Jede RTP-Mediensitzung wird von einer der wenigen vertrauenswürdigen CPV-Signalisierungskanten ausgehandelt. Die IP/Ports beziehen sich hier auf den CPV-Medien-Edge. Daher sollten Sie das Senden und Empfangen von UDP-Verkehr aus den veröffentlichten IP-Adressbereichen zulassen. Sie müssen jedoch auf Ihrer Seite keine zusätzlichen IPs oder Ports öffnen.

F: Warum gelten für andere Produkte keine so umfassenden Anforderungen?

A: Wir können nichts über die Entscheidungsprozesse anderer Produkte/Angebote oder deren Architekturdesigns sagen, aber wir sehen andere mit weitgehend ähnlichen Anforderungen. Beispiel: Telnyx verfügt über einen einzigen nicht-regionalen /19-IP-Bereich und Zoom Phone und Zoom Contact Center haben als Referenz einen UDP-Portbereich von 20000-64000.

F: Wir möchten mehr über WebRTC erfahren.

A: WebRTC (Web Real-Time Communications) ist ein fortschrittliches Protokoll, das zur Erleichterung von Echtzeit-Kommunikationsfunktionen wie Sprach-, Video- und Datenaustausch direkt in Webbrowsern eingesetzt wird. Diese Technologie stellt eine Peer-to-Peer-Verbindung zwischen Browsern her, was zwar effizient ist, aber bestimmte Sicherheitslücken mit sich bringt. WebRTC nutzt hauptsächlich ein Spektrum von UDP-Ports sowie gelegentliche TCP-Ports, um diese Konnektivität zu ermöglichen.

Obwohl die Notwendigkeit mehrerer offener Firewall-Ports zunächst als erhebliches Sicherheitsrisiko erscheinen mag, ist es wichtig zu erkennen, dass WebRTC von Natur aus darauf ausgelegt ist, sichere Kommunikation zu unterstützen. Die potenziellen Sicherheitsrisiken dieser offenen Ports können durch strategische Netzwerkkonfiguration und die Einführung zusätzlicher Sicherheitsprotokolle wirksam gemindert werden. Firewalls können beispielsweise sorgfältig konfiguriert werden, um Schwachstellen zu minimieren und unberechtigten Datenverkehr zu blockieren. Darüber hinaus kann der Einsatz zusätzlicher Schutzmaßnahmen wie Virtual Private Networks (VPNs) eine zusätzliche Sicherheitsebene bieten. Zusammenfassend lässt sich sagen, dass die Implementierung von WebRTC zwar die Öffnung zahlreicher Firewall-Ports erfordert, die potenziellen Sicherheitsrisiken jedoch überschaubar sind und durch umsichtiges Netzwerkmanagement und die Anwendung robuster Sicherheitsmaßnahmen erheblich gemindert werden können.

ExpertConnect ist in CPV-Dienste integriert, um Sprach-/Videoanrufe mithilfe des WebRTC/Signaling-Protokolls zu ermöglichen. Dieses erweiterte Protokoll erfordert die Vorabgenehmigung bestimmter Domänen und Ports in Netzwerken mit eingeschränkter Sicherheit. Die angegebenen Domänen sind entscheidend für die Initiierung und Ausführung von Sprach-/Videoanrufen über die Web- und Mobilplattformen von ExpertConnect .

F: Wie sieht es mit dem Datenschutz für Sprache, Video, Datenaustausch und Sicherheit aus?

Darüber hinaus führt ExpertConnect als Teil von Deere regelmäßig Schwachstellenbewertungen und Sicherheitsüberprüfungen durch und implementiert Schutzmaßnahmen gegen Angriffe. Ergänzt wird dies durch einen definierten Prozess zur Meldung und Behebung von Sicherheitsbedenken, der eine kontinuierliche Wachsamkeit und Reaktionsfähigkeit auf potenzielle Bedrohungen gewährleistet.

Proxy-Dienste

Wenn das oben Genannte nicht funktioniert, können verschiedene Proxy-Dienste zur Verfügung gestellt werden. Bitte senden Sie eine E-Mail an expertconnect@johndeere.com und beziehen Sie ein Mitglied Ihres IT-Teams mit ein.

Haben Sie immer noch Probleme?

Wenn weiterhin Probleme auftreten, senden Sie bitte eine E-Mail an expertconnect@johndeere.com und beziehen Sie ein Mitglied Ihres IT-Teams mit ein.